Impala支持与外部LDAP服务器对接,以实现用户认证。通过配置Impala的LDAP插件,可以将Impala的用户密码与LDAP服务器中的用户信息进行匹配,从而实现单点登录和统一的身份验证。

在当今的企业环境中,数据的安全性和访问控制变得越来越重要,Impala作为一种高性能的大数据查询引擎,其安全性尤其受到关注,本文将深入探讨如何实现Impala与外部LDAP(轻量级目录访问协议)的对接,以增强认证机制,提供更为安全的数据访问方式,具体分析如下:

1、开启LDAP认证功能

安全性提升:当Impala服务开启LDAP认证功能后,用户访问服务时需提供LDAP用户名和密码进行身份认证,这种方式有效提升了服务的安全性。

配置简化:启用LDAP认证相较于其他认证方式,避免了复杂的配置文件步骤,使得部署过程更加高效和方便。

2、支持多种认证方式

Kerberos与LDAP的同时支持:Impala Daemon服务能够同时支持Kerberos和LDAP认证,一旦集群启用了Kerberos,Impala默认使用Kerberos认证,省去了额外的配置需求。

灵活的认证选择:管理员可以根据组织的安全政策和实际需求,灵活选择适合的认证方式,如仅使用LDAP或结合Kerberos等,这为安全性提供了多层保障。

3、解决客户端环境问题

减少客户端安装负担:对于需要频繁使用数据库工具连接Impala的用户来说,集群开启Kerberos后需要在每个客户端机器上安装Kerberos环境,这一过程相对繁琐。

优化用户体验:通过使用账号密码进行认证,用户无需在客户端安装额外的Kerberos环境,大大简化了操作过程,提高了用户的工作效率和满意度。

4、与其他组件的LDAP集成

统一的用户管理:在生产环境中,多个组件如Hive、Impala、Hue等通常需要集成OpenLDAP,以便于统一管理用户信息,提高管理效率和安全性。

共享认证系统的优势:通过集成OpenLDAP,不同组件可以共享同一套用户认证信息,减少了冗余的用户管理工作量,同时也降低了因信息不同步带来的安全风险。

5、实际操作步骤

配置LDAP服务:首先需要在LDAP服务器上创建和管理用户账户,设置合适的安全策略和访问控制。

Impala配置修改:在Impala的配置文件中,添加LDAP认证相关的条目,如LDAP服务器地址、搜索基数(Base DN)、搜索过滤器等。

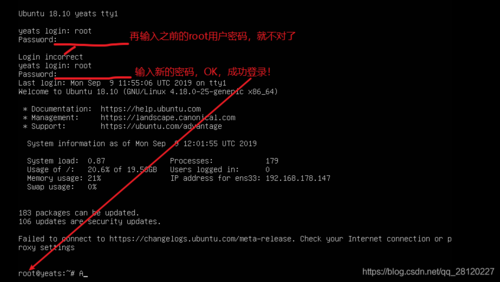

测试验证:配置完成后,通过尝试使用LDAP账户登录Impala,来验证配置是否成功,确保用户可以正常访问并且权限控制如预期般工作。

Impala与外部LDAP的对接不仅增强了数据的安全性,也提供了更灵活的认证选项,优化了用户的使用体验,并与其他企业组件共享用户信息,从而大大提升了整个企业数据平台的安全性和管理效率,接下来将探讨两个常见的相关问题,以便更好地理解和应用Impala与LDAP的集成,具体如下:

1、如何确定LDAP配置的正确性?

检查LDAP服务器的连接状态和响应情况。

验证LDAP用户账户在Impala中的权限是否正确映射。

2、如果遇到认证失败应该怎么办?

检查Impala的日志文件,查找可能的错误提示。

确认LDAP服务是否运行正常,网络连接是否畅通。

Impala与LDAP的对接是提升数据安全性的有效手段之一,通过正确配置和管理,可以有效地利用LDAP的安全特性来保护Impala中存储的关键数据,使其免受未经授权的访问和潜在的威胁。

本文来源于互联网,如若侵权,请联系管理员删除,本文链接:https://www.9969.net/14990.html