寻找隐藏在CDN(内容分发网络)背后的真实IP地址,对于网络安全专家和渗透测试人员来说是一项重要且常见的任务,以下表格详细准确地展示了多种方法以及辅助工具,可以帮助识别出真实的服务器IP地址:

| 方法/工具 | 描述 | 备注 |

| 查询历史DNS记录 | 可查看域名解析的历史记录,有助于找到使用CDN之前的记录,主要工具包括: | 需要关注TXT记录和SPF记录,可能包含真实IP。 |

| [https://dnsdb.io/zh-cn](https://dnsdb.io/zh-cn) | 提供DNS查询服务,可能包含历史解析记录。 | |

| [https://x.threatbook.cn/](https://x.threatbook.cn/) | 微步在线平台,提供深度DNS查询。 | |

| [http://toolbar.netcraft.com/](http://toolbar.netcraft.com/) | 在线域名信息查询工具,提供网站报告。 | |

| [http://viewdns.info/](http://viewdns.info/) | 提供DNS、IP等查询服务。 | |

| [https://tools.ipip.net/cdn.php](https://tools.ipip.net/cdn.php) | CDN查询IP专用工具。 | |

| 利用SecurityTrails平台 | 通过SecurityTrails可以精准地找到真实的原始IP。 | 该平台可能需要订阅服务才能使用更高级的搜索功能。 |

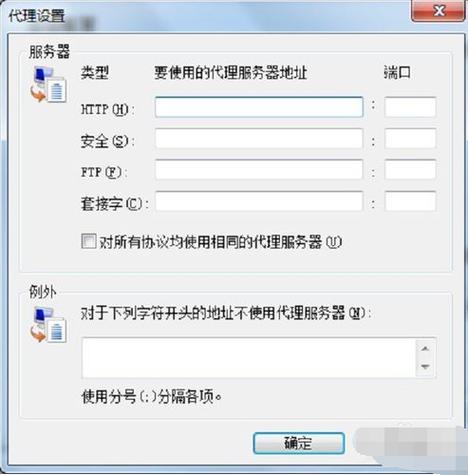

| 绕过CDN找源站IP | 涉及多种技巧和方法,包括但不限于上传脚本至Cloudflare Worker尝试找到源站,以此来绕过IP白名单设置。 | 针对使用Cloudflare作为CDN的情况,攻击者可能会利用特定方法来探测源站IP。 |

找到隐藏在CDN背后的真实IP,通常涉及对DNS记录的深入分析和使用特定的工具或平台进行数据挖掘,除了以上提到的方法,还要注意保持对网络安全领域最新动态的关注,因为新的技术和工具会不断出现,帮助专家们更有效地找到真实IP,进行这类搜索时应保持合法合规,确保所进行的活动符合相关法律法规的要求。

(图片来源网络,侵删)

(图片来源网络,侵删)

本文来源于互联网,如若侵权,请联系管理员删除,本文链接:https://www.9969.net/47213.html